CVEは、セキュリティ脆弱性のリストで、番号が割り振られています。この番号によって、脆弱性を番号で言い表すことができます。

セキュリティ関連のニュースなどでは、このCVEが表記されています。

このCVEで公開された脆弱性が、現在運用している Ubuntu上で修正されているか、確認する方法です。

CentOSについては、CVEで公開された脆弱性の修正パッケージがCentOSに適用されているか確認する を参照してください。

CVEからUbuntuの修正パッケージがどれか確認する

Ubuntu の CVE reports を参照します。

https://ubuntu.com/security/cves

このページで、CVEで検索し、検索結果を参照します。

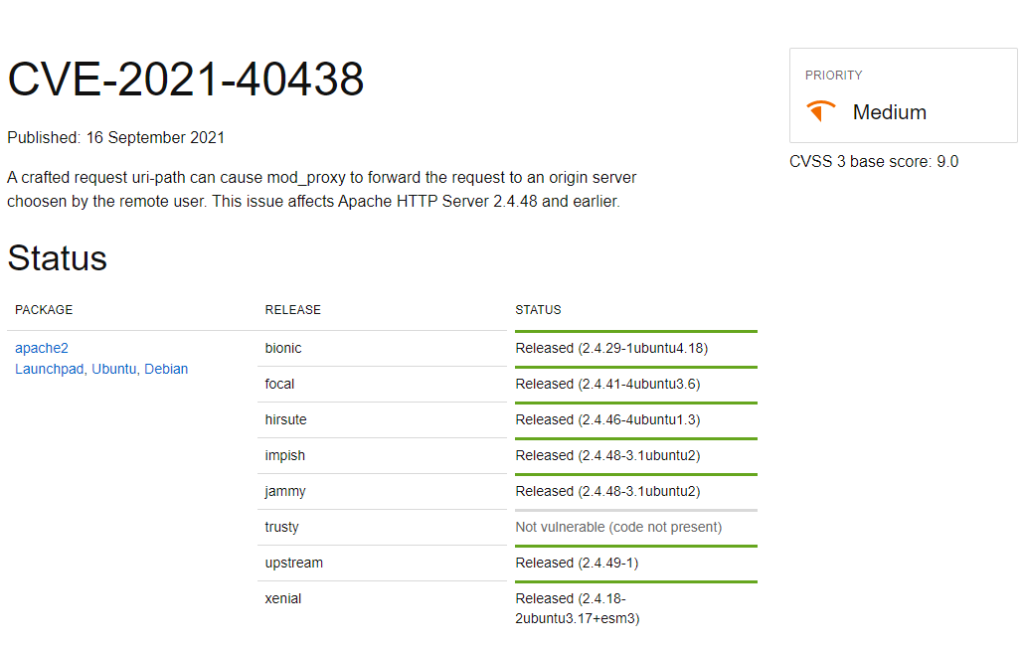

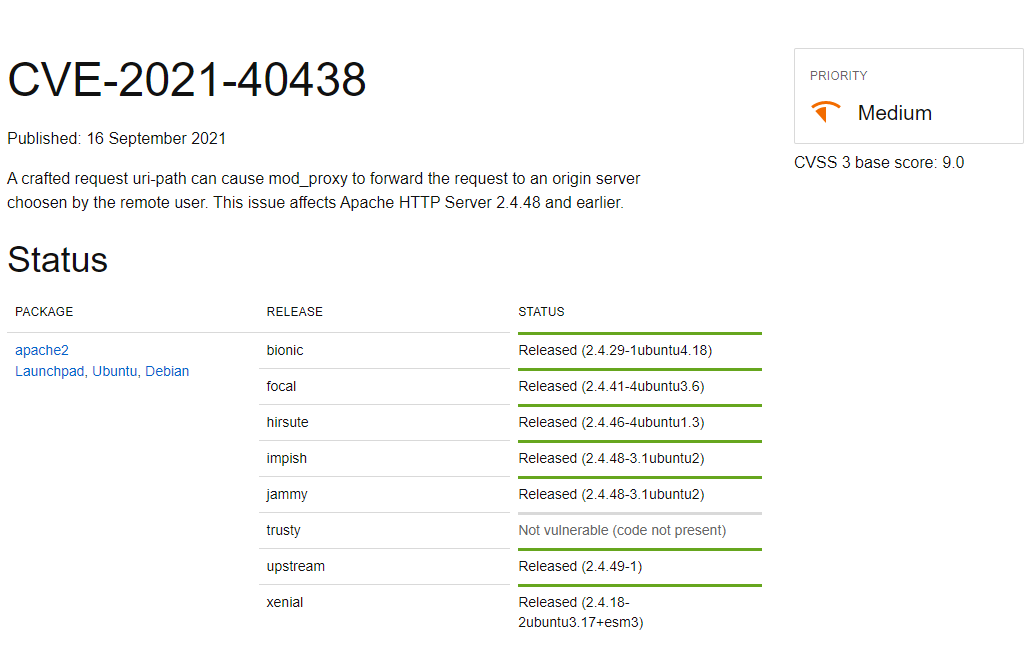

例えば、CVE-2021-40438 の場合は、次のページになります。

https://ubuntu.com/security/cve-2021-40438

以下のような表があります。

PACKAGE 列が、対象パッケージ名です。

RELEASE 列が お使いの Ubuntu のコードネームと同じ箇所を確認します。

例えば、Ubuntu 20.04 では focal です。

(コードネームは cat /etc/os-release の結果の、UBUNTU_CODENAME= の行で確認できます)

その箇所の STATUS列を見ます。

Not vulnerable ならば、影響なし、です。

Released になっていたら、脆弱性は修正済み、です。

Released に続く()内で、パッケージバージョンで修正されたかわかります。

今回の例では、CVE-2021-40438 は、focal(=Ubuntu 20.04) では 2.4.41-4ubuntu3.6 で修正されていました。

インストールパッケージで脆弱性が修正済みか確認

パッケージのバージョンを確認します。

今回の例では、パッケージは apache2 です。

パッケージ名 apache2 を指定して、次のようにコマンドを実行します。

表示後、Qキーを押すと表示状態から抜けられます。

$ dpkg -l apache2

要望=(U)不明/(I)インストール/(R)削除/(P)完全削除/(H)保持

| 状態=(N)無/(I)インストール済/(C)設定/(U)展開/(F)設定失敗/(H)半インストール/(W)トリガ待ち/(T)トリ >

|/ エラー?=(空欄)無/(R)要再インストール (状態,エラーの大文字=異常)

||/ 名前 バージョン アーキテクチ 説明

+++-==============-==================-============-=================================

ii apache2 2.4.41-4ubuntu3.12 amd64 Apache HTTP Server

lines 1-6/6 (END)バージョン 2.4.41-4ubuntu3.12 で、脆弱性修正バージョン 2.4.41-4ubuntu3.6 以降なので、修正済みバージョンであることを確認できました。

changelogを確認してみます。

次のように実行します。

apache2以外のパッケージで確認する場合は、下記の apache2 の箇所を確認したいパッケージ名に変えて下さい。

less /usr/share/doc/apache2/changelog.Debian.gz次のように、CVE-2021-40438 が修正されていることを確認できました。

* SECURITY UPDATE: arbitrary origin server via crafted request uri-path

- debian/patches/CVE-2021-40438-pre1.patch: faster unix socket path

parsing in the "proxy:" URL in modules/proxy/mod_proxy.c,

modules/proxy/proxy_util.c.

- debian/patches/CVE-2021-40438.patch: add sanity checks on the

configured UDS path in modules/proxy/proxy_util.c.

- CVE-2021-40438参考

Ubuntu の CVE Tracker での DNE やら need-triage… – mario s note

第312回 パッケージとより良いお付き合いをするための情報収集:Ubuntu Weekly Recipe|gihyo.jp … 技術評論社

コメント