WEBサーバのSSLチェック(証明書・プロトコル・暗号スイート確認)をしてくれるページの紹介と、そこで指摘された事項の対応方法の説明です。

WEBサーバのSSLチェック

SSLチェックは下記ページでチェックできます。

アクセス後に下記箇所で、チェックしたいサーバのホスト名をFQDNで入れ、チェックを「無料でご利用いただけますが「ご注意・制約事項」を確認下さい 」に入れて「SSLチェック実行」ボタンを押します。

しばらくすると、結果が表示されます。

チェック結果で問題があった場合の対処方法

「SSL証明書 確認」の箇所

問題ある場合は、「非推奨の設定が見つかりました。次回の証明書更新時に変更をご検討ください。」と表示されます。

「プロトコル接続可否の確認」の箇所

問題ある場合は、「脆弱性のあるプロトコルを使用している可能性があります。ご確認ください。」と表示されます。

「SSLv2」や「SSLv3」の箇所で、下記のように「プロトコル「SSLv3」に脆弱性あり」と表示された場合は、問題あるプロトコル SSLv2 や SSLv3 を無効にする必要があります。

WEBサーバが apache の場合は、次のようにしてプロトコル SSLv2 , SSLv3 を無効にして下さい。

RedHat系(CentOS/RockyLinux/AlmaLinux)の場合

/etc/httpd/conf.d/ssl.conf

SSLProtocol all -SSLv2 -SSLv3

設定を反映させます。

/etc/init.d/httpd reload

Ubuntuの場合

/etc/apache2/mods-available/ssl.conf

SSLProtocol all -SSLv2 -SSLv3

設定を反映させます。

/etc/init.d/apache2 reload

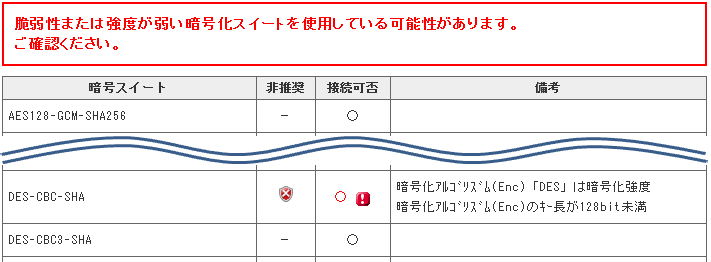

「暗号化スイート接続可否の確認」の箇所

問題ある場合は、「脆弱性または強度が弱い暗号化スイートを使用している可能性があります。ご確認ください。」と表示されます。

問題ある暗号スイートでは、「接続可否」の箇所が下記のように、 のアイコンが表示されます。

のアイコンが表示されます。

問題のある暗号化スイートで接続できない様にする必要があります。

apache の場合は、ssl.confファイルの SSLCipherSuite で設定します。

RedHat系(CentOS/RockyLinux/AlmaLinux) では /etc/httpd/conf.d/ssl.conf 、Ubuntu では /etc/apache2/mods-available/ssl.conf です。

ssl.conf の SSLCipherSuite に、!XXXXX の書式で暗号スイートを追加します。

「!」が付いた暗号化スイートが、除外されます。暗号化スイートは、「:」で区切ります。

SSLCipherSuite ALL:!XXXXX:!ADH:!EXPORT:!SSLv2:RC4+RSA:+HIGH:+MEDIUM:+LOW

例えば、DES-CBC-SHA と RC4-SHA を除外する場合は、太字の箇所を追加します。

SSLCipherSuite ALL:!RC4-SHA:!DES-CBC-SHA:!ADH:!EXPORT:!SSLv2:RC4+RSA:+HIGH:+MEDIUM:+LOW

設定後、apache を reload します。

以上、WEBサーバのSSLチェックをしてくれるページの紹介と、そこで指摘された事項の対応方法の説明でした。

コメント